Kommunikation in Netzwerken

Das Internet ist eine erstaunliche Erfindung mit weitreichenden Folgen – doch obwohl wir es ständig benutzen, versteht fast niemand, wie es eigentlich funktioniert. Also: Wie wird der weltweite Austausch von Informationen zwischen Digitalgeräten ermöglicht?

MATERIALIEN

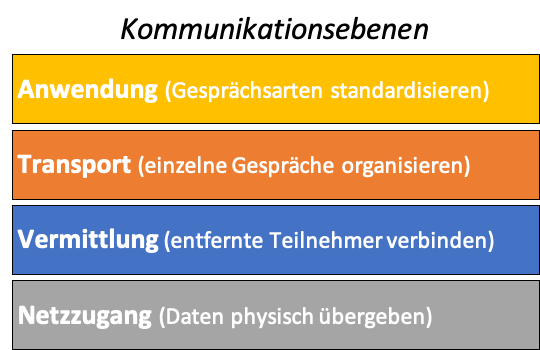

Statt von Mensch zu Mensch miteinander zu sprechen, kommunizieren in Netzwerken Geräte miteinander. Damit das reibungslos funktioniert, gibt es verschiedenen Schichten dieser Kommunikation, die unterschiedliche Aufgaben haben.

Kommunikation unter Geräten

Die Kommunikation zwischen Digitalgeräten ist auf so allgemeine Art geregelt, dass es für die beteiligten Endgeräte eigentlich keinen Unterschied macht, ob sie direkt miteinander verbunden sind, oder ob sie ihre Nachrichten über ein weltweites Netzwerk (=Internet) austauschen. Die Grundlage für beides ist ein Schichtenmodell, das die komplexe Aufgabe der Nachrichtenübermittlung auf verschiedenen Ebenen, bzw. Schichten verteilt:

Kommunikationsebenen

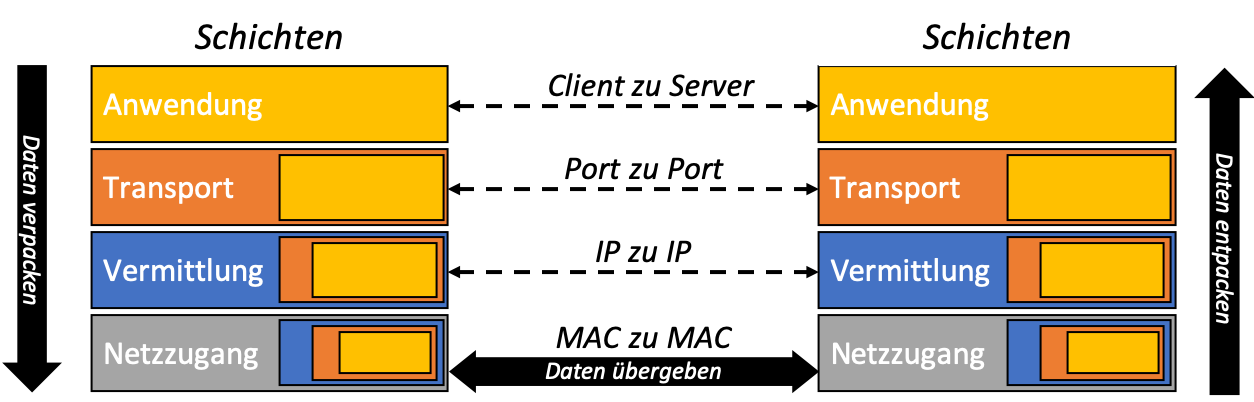

Eine Kommunikation zwischen zwei Digitalgeräten besteht eigentlich aus mehreren ineinander verschachtelten Gesprächen. Das Internet konnte seine explosionsartige Entwicklung nur deshalb so verhältnismässig reibungslos überstehen, weil die verschiedenen «Gespräche» schon früh mithilfe eines sauberen Schichtenmodells auf verschiedene Kommunikationsebenen aufgeteilt wurden.

(Das theoretische Schichtenmodell der digitalen Kommunikation heisst OSI, im Internet wird zumeist die etwas vereinfachte TCP/IP-Protokollfamilie benutzt.)

Jedes dieser Gespräche dient einem bestimmten Zweck innerhalb der komplizierte Aufgabe des weltweiten digitalen Nachrichtenaustauschs, jede Kommunikationsebene folgt dafür ihren eigenen Regeln (=Protokolle) und die verschiedenen Ebenen sind – abgesehen von der Verschachtelung – möglichst unabhängig voneinander.

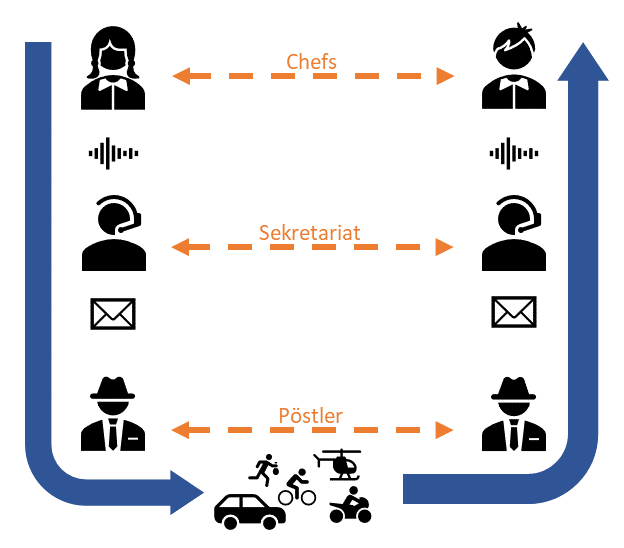

Analogie

Zwei Direktoren wollen miteinander ein Geschäft machen – der Ablauf könnte in etwa so aussehen, wie auf der Skizze in Form eines Schichtenmodells dargestellt: Auf der obersten Ebene geht es um den Inhalt, auf der mittleren Ebene geht es um die Form und auf der untersten Ebene geht es um die Übermittlung. An diesem Beispiel zeigt sich auch der grosse Vorteil von Schichtenmodellen: Für den Inhalt macht es keinen Unterschied, ob der Brief letztendlich mit dem Auto oder mit dem Fahrrad transportiert wird.

Aus dieser Regelung für die Kommunikation zwischen Digitalgeräten ergibt sich auch die Form der übermittelten Nachrichten:

Datenpakete

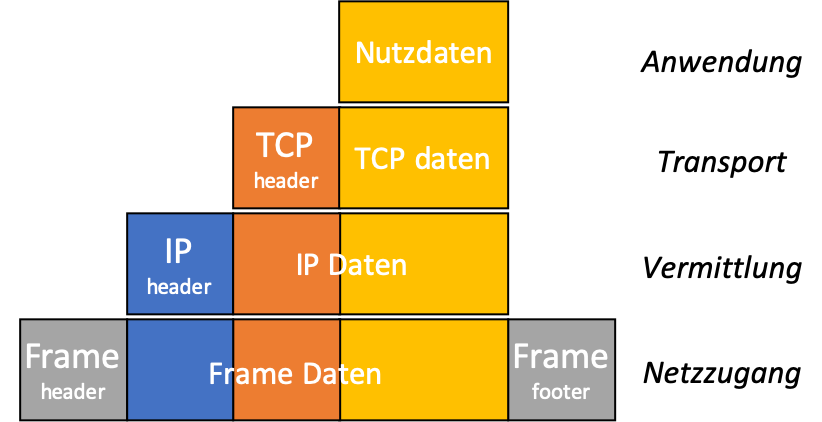

Datenpakete bestehen aus zwei Bestandteilen:

- Die Daten, die eigentlich transportiert werden sollen, nennt man «payload». Pro Paket können nicht sehr viele Daten transportiert werden, üblicherweise gilt ein Maximum von 1500 Byte (=1,5 KB) pro Paket – die meisten Dateien müssen also aufgeteilt und in vielen einzelnen Paketen durch das Internet geschickt werden. Je nachdem, worum es bei der Kommunikation geht, kann es sich bei der payload beispielsweise um den HTML-Code einer Webseite handeln, oder um einen Teil einer JPG-Datei, oder um ein paar Millisekunden eines gestreamten YouTube-Clips.

- Damit die Pakete ihren Weg durch das Netz finden, braucht es noch weitere Informationen, sogenannte Metadaten. Die Metadaten von Netzwerkpaketen enthalten Informationen wie beispielsweise die Quell- und die Ziel-IP, oder eine Sequenznummer, die angibt, dass dieses Paket das fünfte von insgesamt 17 ist, die zu einer bestimmten Nachricht gehören.

Diese Informationen sind natürlich standardisiert (wie Formate), die zugehörigen Bits werden zumeist vor der payload eingefügt (header) – bei manchen Protokollen kommen auch noch einige Bit ans Ende, deshalb spricht man allgemeiner von einem frame.

Hinweis: Im Unterschied zur Kommunikation per Brief ist die digitale Kommunikation sauber in einzelne Kommunikationsebenen bzw. Schichten untergliedert (s. Konzeptbild), deswegen hat ein typisches Datenpaket nicht einen Umschlag (bzw. frame), sondern gleich drei. Die Daten für die äusseren Umschläge besteht dabei jeweils aus den inneren Umschlägen, die ja ganz im Kern dann auch die eigentliche Nachricht enthalten.

Analogie

Datenpakete sind also wirklich ganz gut mit echten Paketen oder Briefen vergleichbar: Die eigentliche Nachricht (= payload) wird eingepackt in einen Umschlag (= frame), auf dem die für den Transport der Sendung wichtigen Informationen stehen.

Damit die Kommunikation reibungslos funktionieren kann, müssen die digitalen “Gespräche” standardisiert sein:

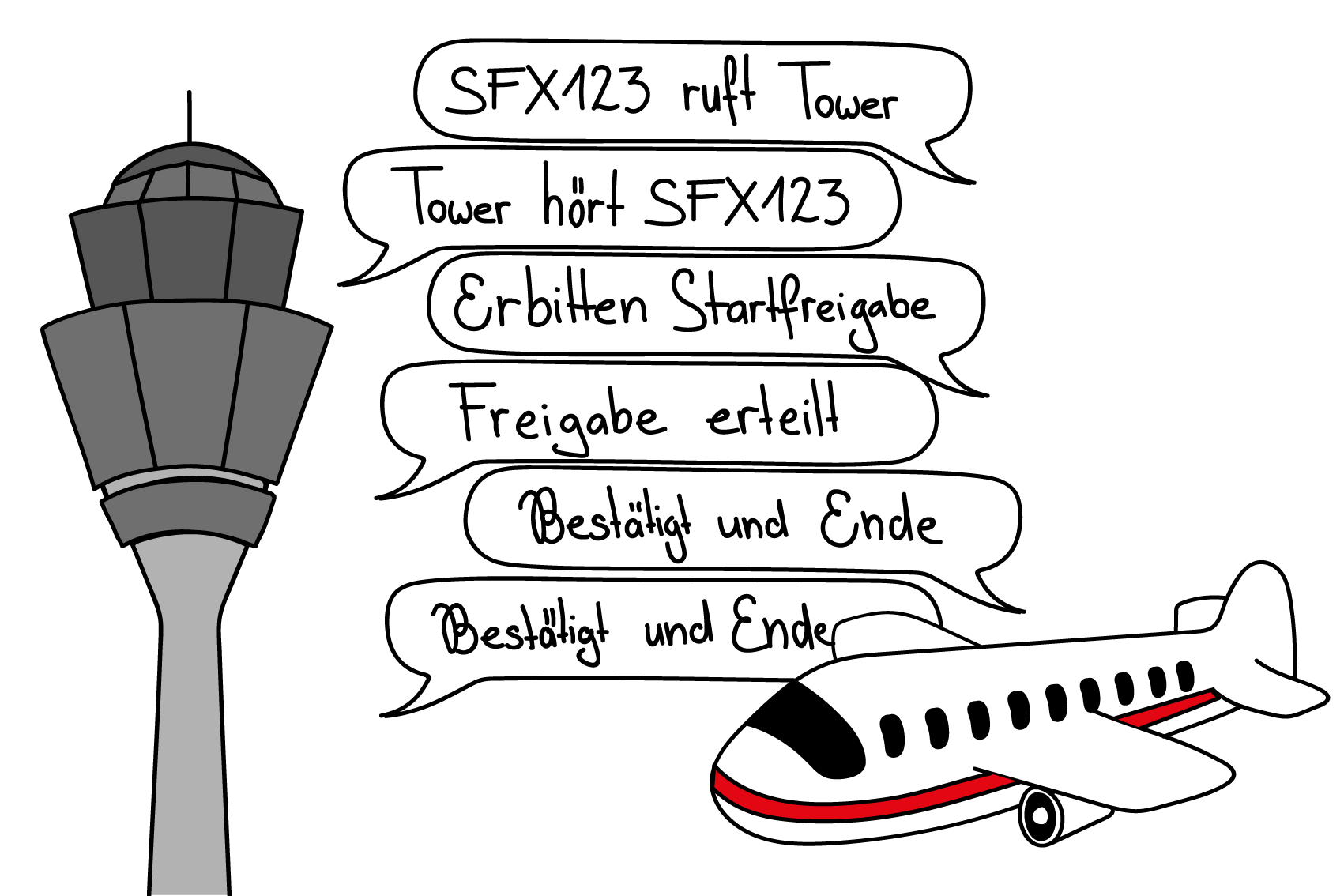

Protokoll

Die Kommunikation zwischen Computern folgt immer standardisierten Vorgehensweisen, geregelt durch Protokolle für jede Kommunikationseben. Ein Protokoll regelt bzw. definiert

- den zeitlichen Ablauf der Kommunikation und

- das Format der einzelnen Nachricht(en), bestehend aus Metadaten (im header) und der eigentlichen Nachricht (= payload).

Nur wenn sich alle Beteiligten an die Protokolle halten, können die übertragenen Bit richtig interpretiert werden.

Für die Kommunikation im Internet definiert die TCP/IP-Protokollfamilie die für die jeweilige Kommunikationsebene einsetzbaren Protokolle, die sich jeweils um die auf dieser Ebene relevante Adressierung kümmern:

Application/Anwendung (Client ⟺ Server)

Standardisierte Gespräche zwischen Programmen ermöglichen

Transport (Port ⟺ Port)

Datenpakete verwalten (Bestätigung, Reihenfolge, Zuordnung zu Gesprächen, …)

Internet/Vermittlung (IP ⟺ IP)

Transport von Datenpaketen zwischen Client und Server – über Subnetze hinweg

Data Link/Netzzugang (MAC ⟺ MAC)

Übergabe der Daten von einer Netzwerkkarte zu nächsten (z.B. per Kabel, WiFi, Satellit, …)

Analogie

Auch menschliche Kommunikation ist teilweise standardisiert – denken Sie bspw. an eine formelle Begrüssung nach Knigge – oder an die komplizierten Begrüssungsrituale in manchen Hiphop-Szenen.

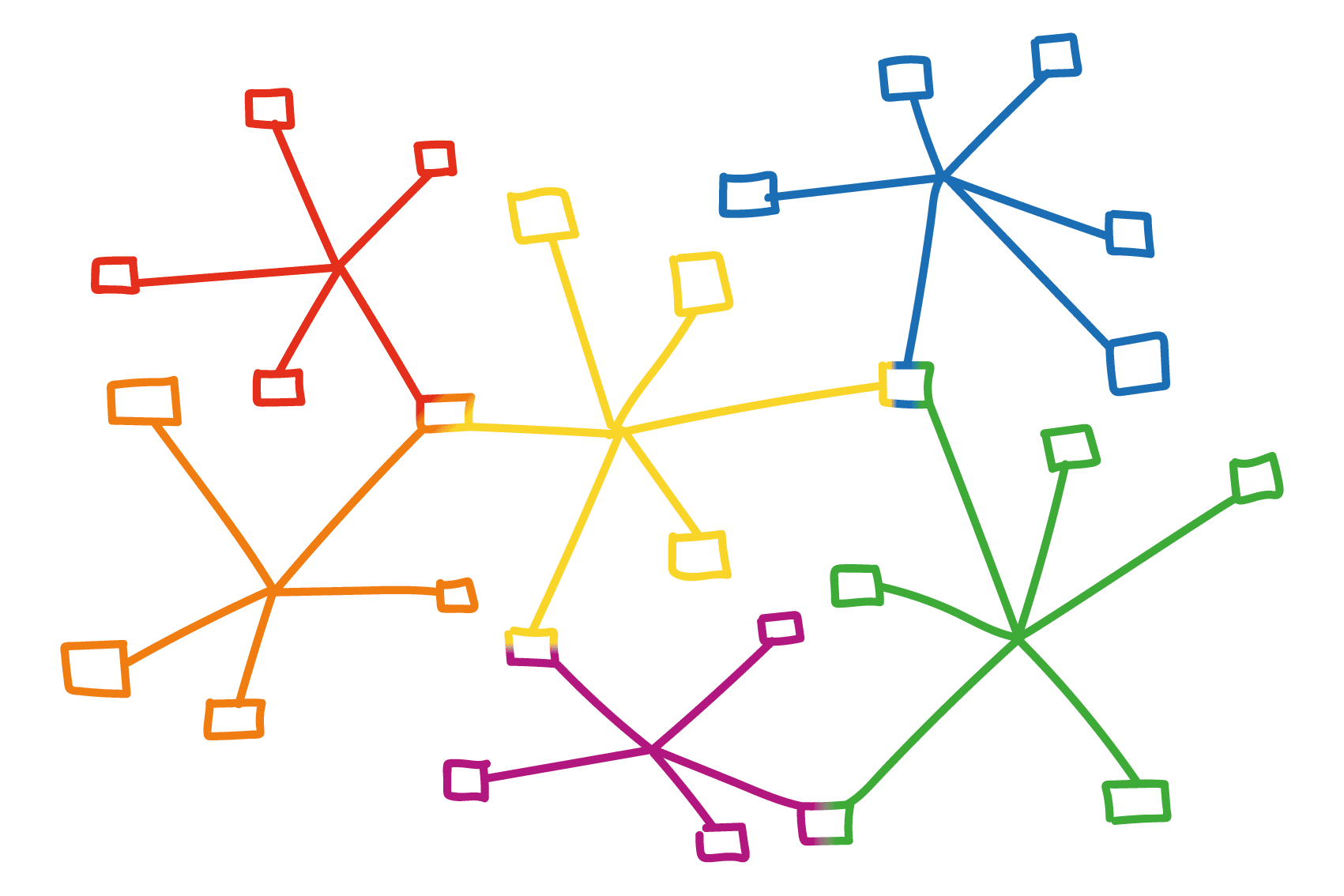

Vernetzung

Zwei Computer (allgemeiner: Digitalgeräte) können nur dann tatsächlich miteinander kommunizieren, wenn sie eine physikalische Verbindung für den Datenaustausch haben – ob das über ein Kabel (z.B. Kupferkabel oder Glasfaser) geschieht, oder über ein kabelloses Medium (z.B, WiFi, Bluetooth oder Satellit) ist eigentlich egal, solange beide Endgeräte mit dem Transportmedium umgehen können. In einem typischen lokalen Netzwerk (z.B. ein locale area network (LAN) oder die kabellose Variante WLAN) sind bis zu ein paar hundert Geräte innerhalb von kurzen Distanzen (z.B. einem Gebäude) direkt miteinander verbunden.

Ein globales Netzwerk (Internet) entsteht, wenn man viele solche lokalen Netzwerke miteinander vernetzt – das Internet ist also ein Netz der Netze. Weil Datenpakete immer nur über direkte Verbindungen von einem Gerät zum nächsten gelangen können, braucht es für die weltumspannende Kommunikation auch sogenannte global area networks (GAN), deren Verbindungen (z.B. durch Unterseekabel oder über Satelliten) grosse Distanzen überbrücken. Diese Datenautobahnen sowie die zugehörigen Router, die den Datenpakete ihren Weg durch die verschiedenen (Sub-)Netze weisen (= Routing), nennt man auch den «backbone» des Internets. In den meisten westlichen Ländern wird dieser backbone von Telekommunikationsanbietern und – aus historischen Gründen – Universitäten unterhalten, anderswo (z.B. China) ist die gesamte Infrastruktur unter staatlicher Kontrolle.

Neben der physischen Verbindung von jedem an das Internet angeschlossenem Computer zu jedem anderen stellt diese globale Infrastruktur noch eine weitere Funktion bereit: Ein System von mehreren Arten der (logischen) Adressierung, welches garantiert, dass ein Datenpaket auch tatsächlich beim richtigen Empfänger ankommt – ggf. indem es über dutzende Zwischenstationen bis ans andere Ende der Welt weitergereicht wird.

Vernetzte Kommunikation

Die Grundlage eines solchen Systems zur flexiblen Kommunikation zwischen vernetzten Geräten, dessen bestes Beispiel das Internet darstellt, sind die folgenden Konzepte:

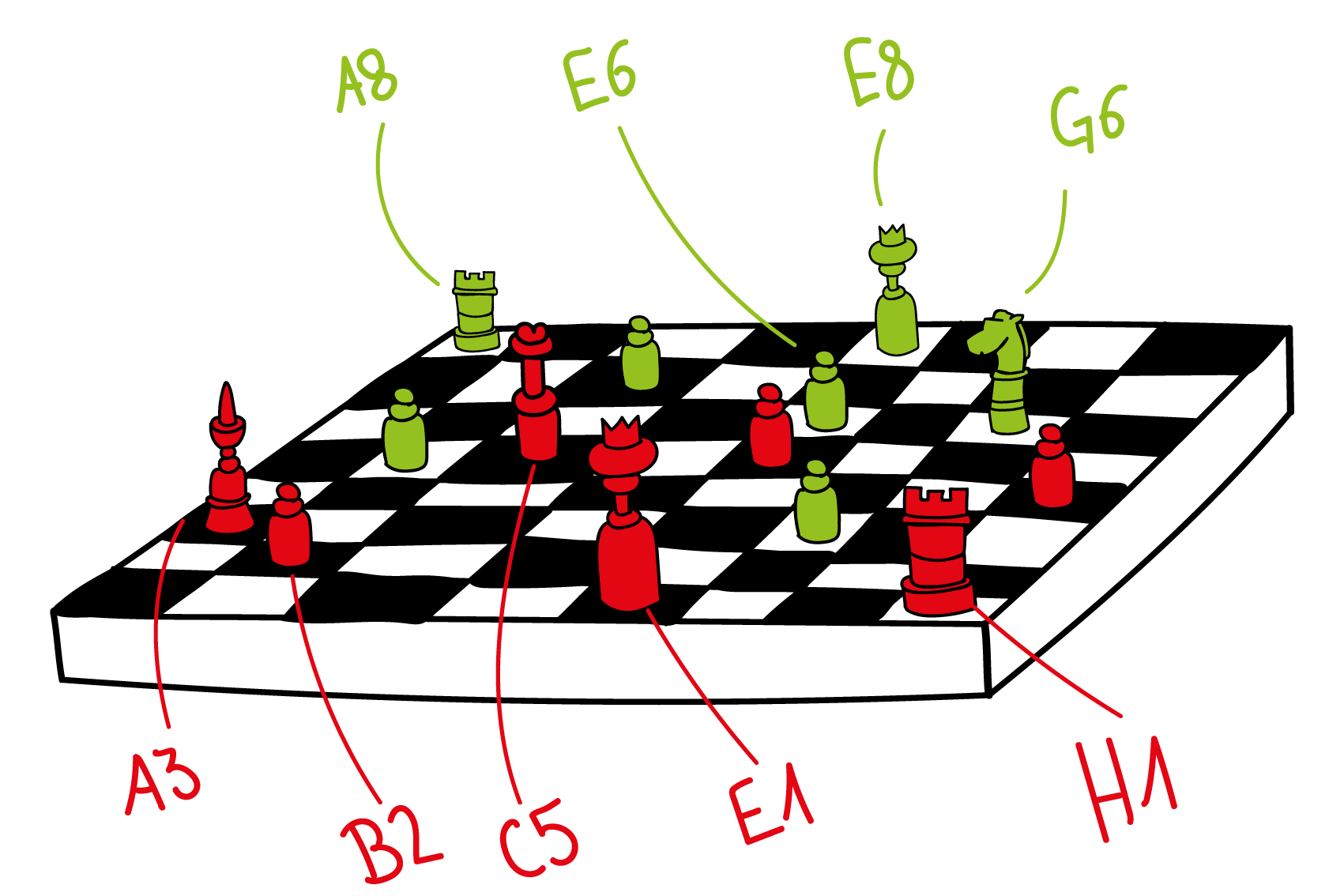

Subnetz

Mehrere Geräte befinden sich dann in einem gemeinsamen Subnetz, wenn

- eine physikalische Verbindung zwischen ihnen besteht (z.B. Kabel, WiFi, usw.) und

- ihre IPs mithilfe einer entsprechenden Netzmaske als zur selben Gruppe gehörend definiert wurden.

Alle an einem Subnetz beteiligten Geräte können direkt Nachrichten austauschen, nur wenn die Nachricht in ein anderes Subnetz gelangen soll, braucht es dafür einen Router (der Mitglied in mehreren Subnetzen ist). Subnetze bilden die logische Struktur des Internets (= Netz der Netze), sie ermöglichen die flexible, weltweite Kommunikation zwischen Digitalgeräten (s. Routing).

Analogie

Hans befindet sich mit seiner Familie im Wohnzimmer und telefoniert mit seinem Bruder Franz. Franz hat bei sich zu Hause ebenfalls seine Familie. Hans kann nun sowohl in seiner Familie (Subnetz) wie auch mit seinem Bruder (zweites Subnetz) direkt kommunizieren. Franz desgleichen. Welchen Weg nimmt nun die Nachricht eines Sohnes von Franz an die Tochter von Hans?

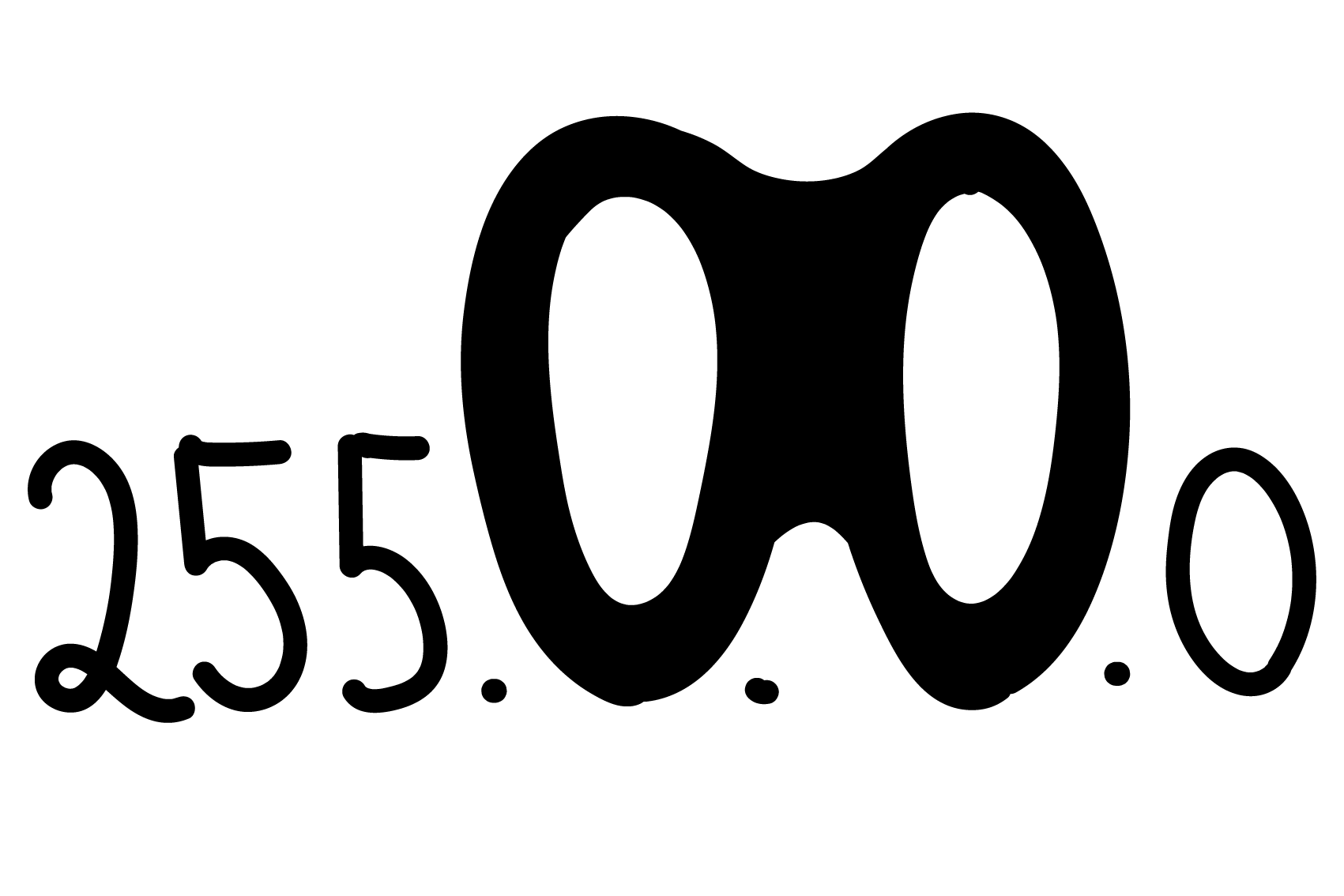

Netzmaske

Mithilfe der Netzmaske kann man verschiedene IPs flexibel zu Gruppen zusammenfassen. Das Prinzip ist simpel: Die Netzmaske gibt an, wie viele Stellen (von links gezählt) übereinstimmen müssen, damit zwei IPs zum selben Subnetz gehören. Beispielsweise besagt die Netzmaske 255.255.255.0, dass die IPs in den ersten drei Bytes übereinstimmen müssen – das letzte Byte (also 256 Werte) kann dann benutzt werden, um die zu diesem Subnetz gehörenden IPs zu unterscheiden.

Das obige Beispiel lässt sich auch dezimal einfach vorstellen – aber nur, weil die Grenze für die übereinstimmenden Stellen hier zwischen den Bytes zu liegen kommt. In anderen Fällen muss man ins Binärsystem umrechnen (Maske = 32 Bit; zuerst Einsen, dann Nullen) und dezimal gesehen kommen krümmere Werte heraus.

Ein Client benutzt die Netzmaske, um herauszufinden, ob die Zieladresse eines Datenpakets innerhalb seines eigenen Subnetzes liegt. Wenn ja, dann kann er das Paket direkt an den Empfänger schicken. Andernfalls schickt er das Paket an sein lokales gateway (also den Router innerhalb seines Subnetzes), der aufgrund seiner Routingtabelle (die ebenfalls mit Netzmasken arbeitet) herausfindet, wohin das Paket als nächstes geht, usw.

Analogie

Bei der Post wird auf ähnliche Art mit Postleitzahlen umgegangen: Bleibt ein Brief innerhalb der Stadt (gleiche PLZ), dann kann er direkt ausgetragen werden, andernfalls geht er zum ersten Verteilzentrum, welches die Briefe – je nach PLZ – zu anderen Verteilzentren schickt, bis alle in der zur PLZ passenden Stadt (= Subnetz) gelandet sind und abgeliefert werden können.

5042 Hirschthal

5040 Schöftland

5000 Aarau

5070 Frick

5072 Oeschgen

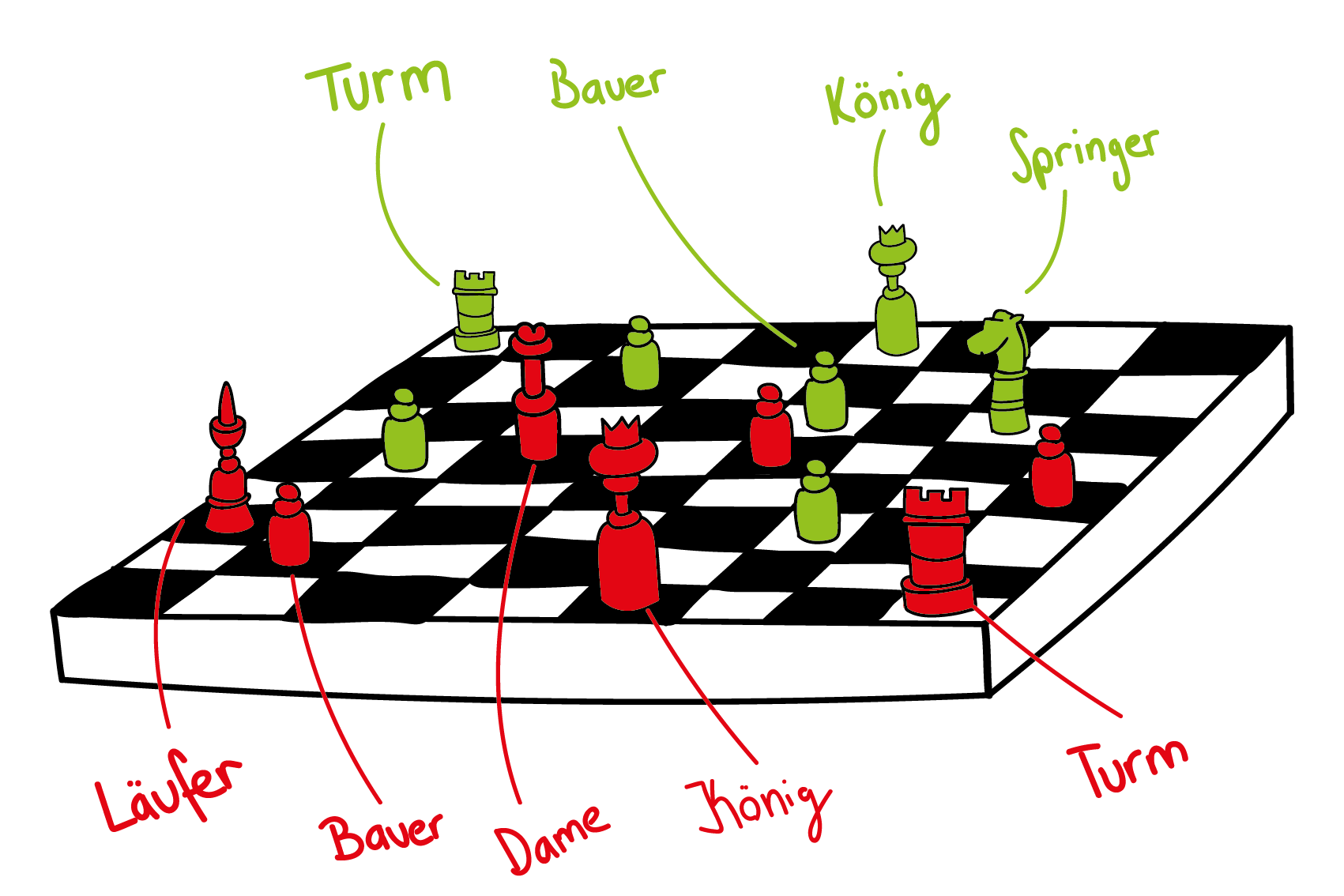

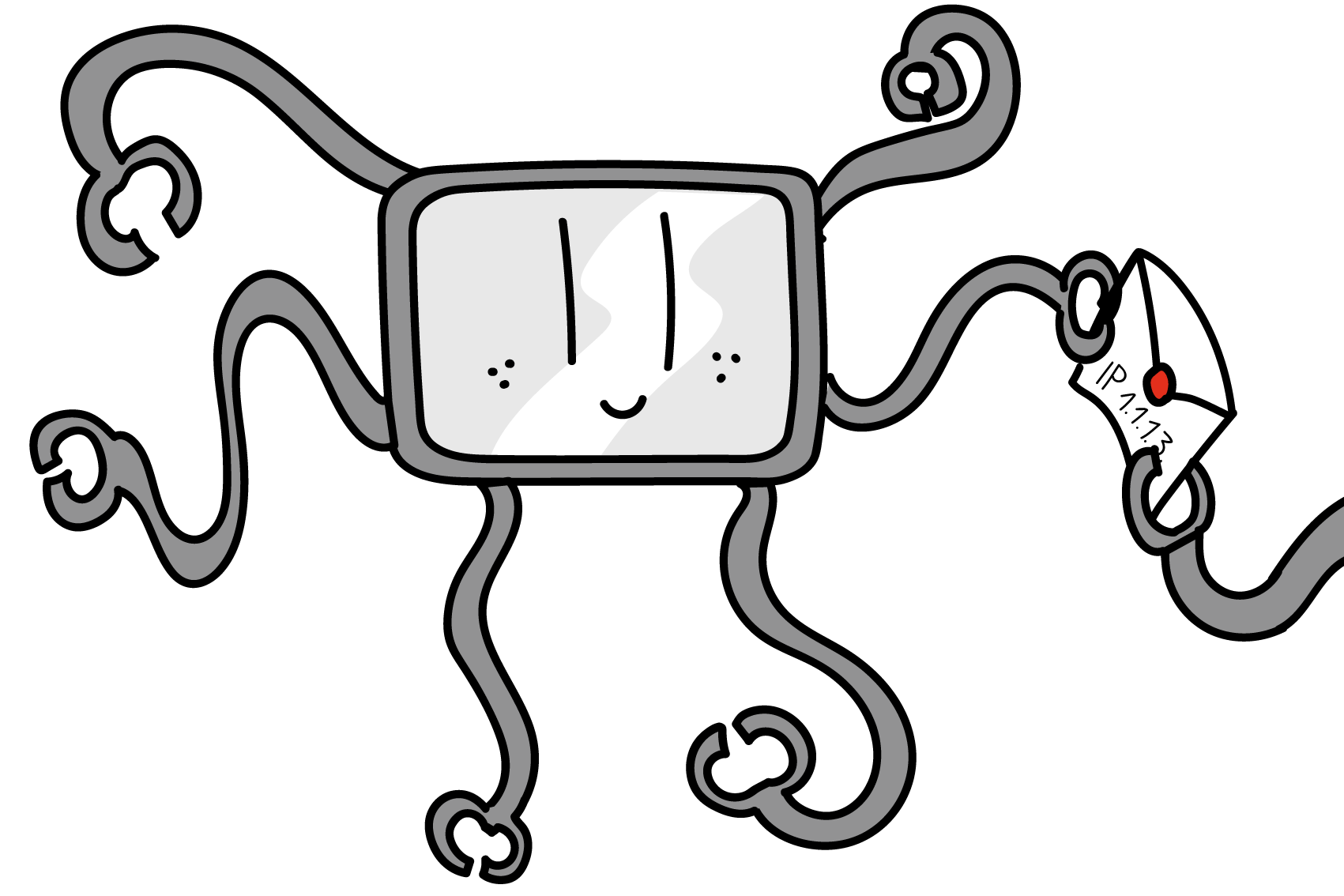

Physikalische Adresse

Die physikalische Adresse, auch Hardware-Adresse eines Computers – genauer gesagt: seiner Netzwerkkarte – nennt man MAC-Adresse (das hat nichts mit Apple zu tun, sondern steht für media access control). Sie besteht aus 48 Bit, die man üblicherweise als Hexadezimalzahl mit 6×2 Stellen angibt, bspw: 48-2C-6A-1E-59-3D. Jede MAC-Adresse muss weltweit eindeutig sein, sie wird schon bei der Herstellung der Netzwerkkarte fix eingebaut.

MAC-Adressen sind essentiell für die digitale Kommunikation, weil Datenpakete ausschliesslich von einer Netzwerkkarte an eine andere weitergegeben werden können, also von einer MAC an eine andere.

Hinweis: Die höchstmögliche MAC-Adresse (also FF-FF-FF-FF-FF-FF) ist reserviert für den sog. Broadcast – jedes Gerät, das ein solchermassen adressiertes Datenpaket empfängt, wird sich angesprochen fühlen. Die Broadcast-Adresse wird also benutzt für Nachrichten an alle, z.B. innerhalb eines ARP-requests.

Analogie

In einem System, in dem Nachrichten ausschliesslich von Person zu Person weitergegeben werden können, entspricht die MAC-Adresse in etwa der Hand oder den Fingern. Auch wenn man einen Brief eigentlich an eine andere Person geben will (das wäre die IP bzw. logische Adresse), so geht sie physisch gesehen immer von einer Hand an die andere. Zudem sind Hände eindeutig zu identifizieren, etwa über den Fingerabdruck.

Logische Adresse

Im Gegensatz zur physikalischen Adresse ist die logische Adresse – die IP – eines Geräts einstellbar – das ermöglicht beispielsweise die flexible Gruppierung (s. Netzmaske) oder den reibungslosen Austausch eines defekten Geräts (MAC ändert sich, IP nicht). Trotzdem muss die IP (zumindest innerhalb eines Intranets) eindeutig sein, weil andernfalls nicht klar ist, an wen eine Nachricht gehen soll.

Eine IPv4 besteht aus vier Byte, in der üblichen dezimalen Darstellung sieht das dann bspw. so aus:

IPv4: 192.168.0.17 (jeder Block kann Werte zwischen 0 und 255 haben).

Analogie

Wenn Sie eine Mail an das Sekretariat der Neuen Kantonsschule Aarau schreiben wollen, können Sie die (logische) Adresse info@nksa.ch verwenden. Das ist praktisch, denn diese Adresse funktioniert auch dann noch, wenn sich die Besetzung des Sekretariats ändert.

Hinweis: Ende 2011 sind der Menschheit die verfügbaren IPs ausgegangen. Der Grund: 232 entspricht etwas über 4 Milliarden, und inzwischen sind deutlich mehr Geräte mit dem Internet verbunden. Die Lösung: für IPv6 wurde die Länge der logischen Adresse zwei Mal verdoppelt, also gibt es jetzt 2128mögliche Adressen – diese Zahl ist grösser als die geschätzte Anzahl der Atome auf dem Planeten Erde. Die alten IPv4 sind als Teilbereich dieses vergrösserten Adressraums weiterhin funktionstüchtig (einfach mit Nullen auffüllen), am Grundprinzip hat sich nichts geändert. Im Interesse der Übersichtlichkeit arbeiten wir in diesem Kurs daher mit IPv4.

Hinweis: Die oben geforderte Eindeutigkeit der (einstellbaren) IPs ist schwer zu garantieren, immerhin kann jeder Benutzer ganz einfach an seinem Computer die IP ändern – falls diese IP allerdings schon von einem anderen Gerät benutzt wird, würden jetzt beide nicht mehr korrekt funktionieren. Aus diesem Grund werden die meisten normalen Benutzer von ihrem ISP (Internet Service Provider) gegenüber dem Internet abgeschirmt – wie genau das funktioniert, kann man unter dem Schlagwort NAT/PAT-Masquerading nachlesen. Ein zusätzlicher Schutz ergibt sich durch die Empfehlung, für die Konfiguration solcher abgeschirmter Netzwerke sogenannte “Private IP-Adressen” zu verwenden, z.B. den Adressbereich 192.168.x.x.

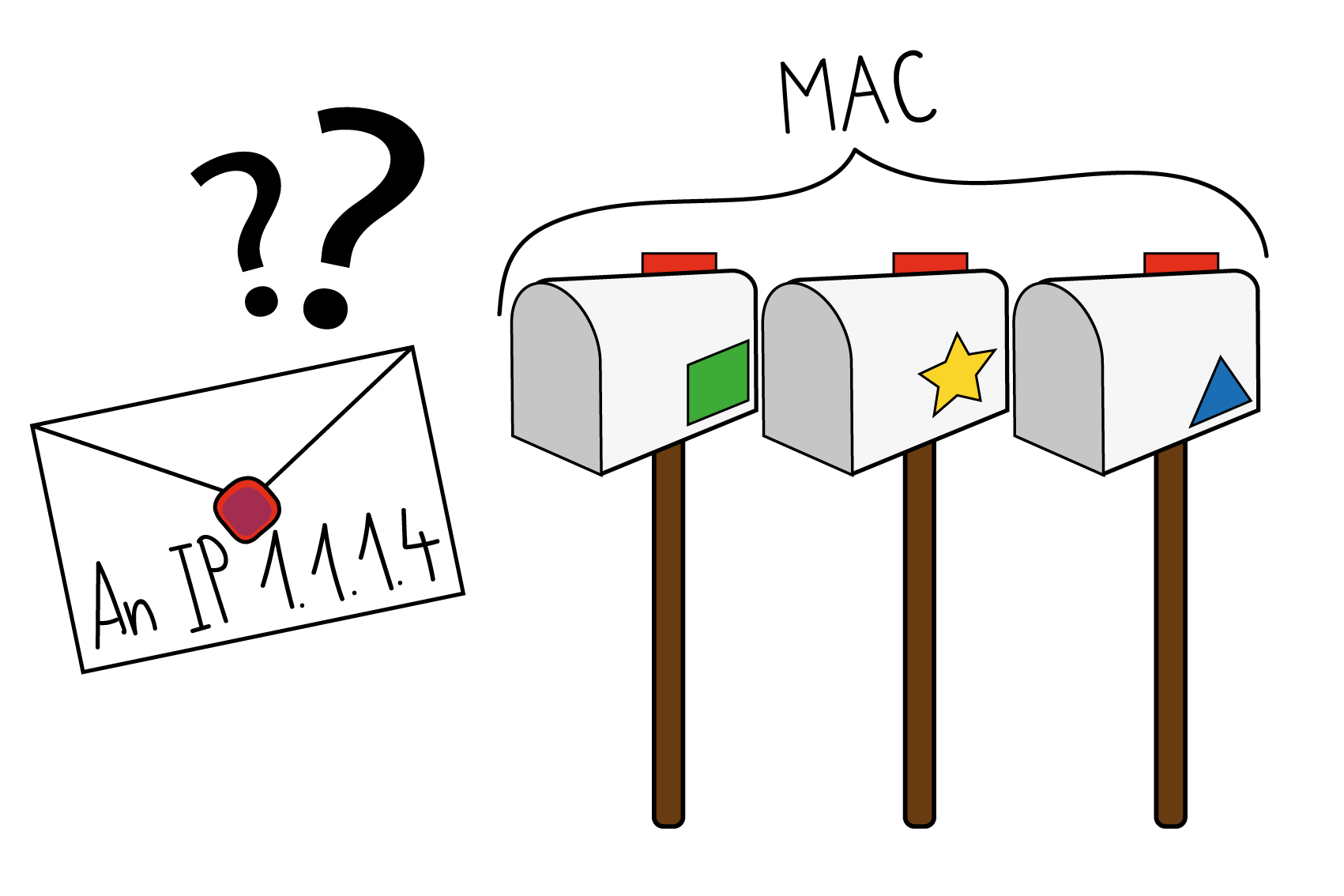

ARP

Datenpakete können immer nur von einer MAC an die nächste weitergegeben werden. Oft kennt man aber nur die logische Adresse des nächsten Empfängers. In diesem Fall kommt das ARP (adress resolution protocol) zum Einsatz: Per broadcast-MAC werden alle Mitglieder des Subnetzes gefragt, wer denn für die gesuchte IP zuständig sei, und nur das betreffende Gerät antwortet mit seiner MAC.

Analogie

Der Lehrer fragt am Ende der Stunde, wer heute Tafelchef (=logische Adresse) ist. Der zuständige Schüler meldet sich und bekommt den Schwamm gereicht.

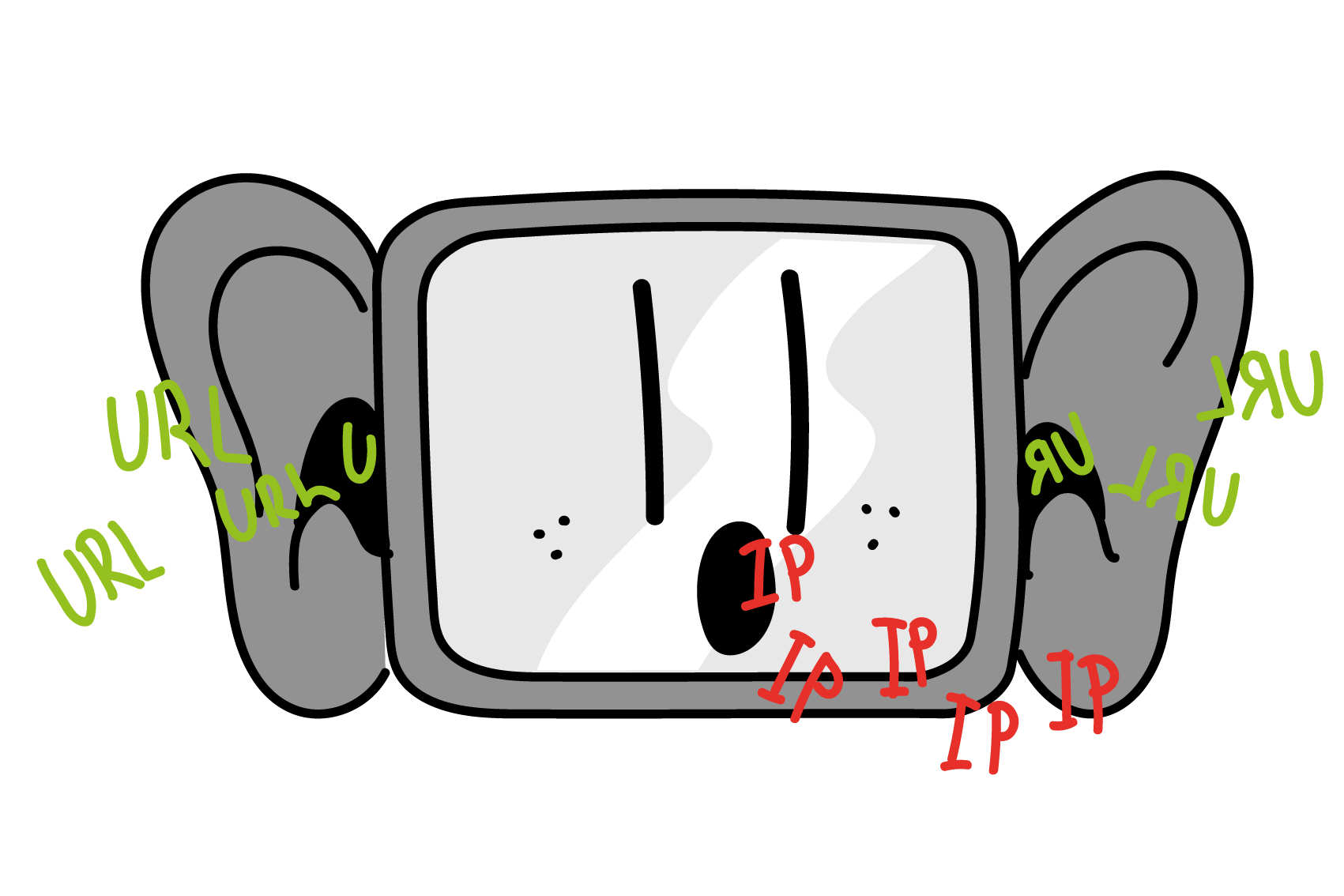

DNS

Das Domain Name System (DNS) ist dafür zuständig, die in einer URL gebräuchlichen Domains in IPs zu übersetzen – das erfordert eine separate DNS-Anfrage an den DNS-Server, der in den Systemeinstellungen eingetragen ist. Falls dieser die Domain nicht auflösen kann, fragt er einen übergeordneten DNS-Server, bis spätestens der für die Top Level Domain (z.B. xyz.ch) zuständige DNS-Server die gesuchte IP bereitstellt.

Analogie

Sie haben einen Termin bei Dr. Mustermax im Kantonsspital – also fragen Sie beim Empfang um herauszubekommen, in welchem Zimmer Sie ihn finden.

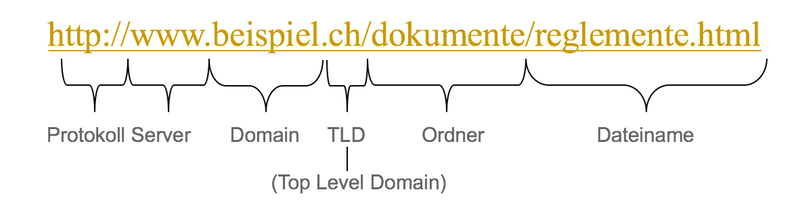

URL

Der Inhalt des WWW (world wide web) entspricht einem riesigen Haufen von Dokumenten (Webseiten, etc.), die über das Internet abgerufen werden können. Eine URL (uniform resource locator) dient dazu, die Adresse für eines dieser Dokumente eindeutig anzugeben.

Genau genommen ist die URL ein Pfad, der sich aus drei Teilen zusammensetzt:

- Das Protokoll (der Anwendungsschicht), hier steht meist http oder https (=verschlüsselt)

- Die Domain, also die logische Adresse des Servers (übersetzbar in und auch ersetzbar duch eine IP)

- Alles nach der TDL ist ein lokaler Pfad auf dem Server, genau wie auf der eigenen Festplatte

Client – Server

Umgangssprachlich nennt man oft den Computer des Benutzers den Client, und den Computer, auf dem die abgerufene Webseite gespeichert ist, den Server. Genaugenommen bezieht sich die Bezeichnung «Client» aber immer auf ein Programm, das eine Information anfragt, und «Server» auf ein Programm, das die Anfrage beantwortet. So gibt es beispielsweise während des Aufrufs einer Webseite vielfältige Client-Server-Beziehungen:

- Der Browser erfragt Webseite (per URL), das Betriebssystem holt die Seite aus dem Internet.

- Das Betriebssystem erfragt die zur URL gehörende IP, der DNS-Server beantwortet diese Anfrage.

- Das Betriebssystem erfragt die zu einer IP gehörende MAC (per ARP), das für die IP zuständige Gerät im Subnetz antwortet mit seiner MAC.

Auch innerhalb eines Computers gibt es vielfältige Client-Server-Beziehungen. So kann z.B. das Programm Word (als Client) das Betriebssystem (als Server) bitten, ein Dokument auf der Festplatte zu speichern.

Analogie

Frage – Antwort

Wunsch – Erfüllung

Problem – Lösung

Aufgabe – Erledigung

Routing

Die Grundidee der (flexiblen) digitalen Vernetzung besteht darin, dass manche Computer – sogenannte Router – Mitglied in mehr als nur einem Netzwerk sind – in jedem mit einer eigenen Netzwerkkarte (und MAC). Router haben dadurch die Möglichkeit, Datenpakete in einem Netzwerk zu empfangen und sie in ein anderes Netzwerk weiterzuleiten. So kann ein Datenpaket von einem (Sub-)Netz ins nächste weitergereicht werden und auf diese Weise in wenigen Millisekunden von einem Ende der Welt zum anderen gelangen. Das geht so schnell, weil im sogenannten «backbone» des Internets einige vielbeschäftigte Router in weltumspannenden (Sub-)Netzen zusammengeschlossen sind, so dass ein Paket beispielweise in einem einzigen Schritt vom DE-CIX in Frankfurt durch ein Glasfaserkabel am Grund des Ozeans an den NYIIX in New York gelangen kann. So kann ein Datenpaket über eine Handvoll von Zwischenstationen («Hops») zu jedem anderen mit dem Internet verbundenen Computer geleitet werden.

Router arbeiten mit sogenannten Routingtabellen, in denen Regeln festgehalten sind, die festlegen, in welches (Sub-)Netz ein Paket mit einer bestimmten logischen Adresse (IP) weitergegeben wird – die eigentliche Weitergabe erfolgt dann aber über die physikalische Adresse (MAC).

In den Routingtabellen der grossen Knotenpunkte treffen übrigens meist mehrere Regeln auf ein bestimmtes Paket zu – aus diesen möglichen Regeln bzw. Routen wird dann anhand eines dynamischen Werts namens «Metrik» ausgewählt. Dieser Wert gibt an, welcher dieser möglichen Wege vermutlich der günstigste bzw. schnellste ist. Dazu führen Router beständig Nebengespräche, in denen sie beispielsweise ihren jeweiligen Nachbarn mitteilen, wenn sie gerade überlastet sind. Aufgrund solcher Informationen ändert sich dann der Metrik-Wert. Das Ganze funktioniert also in etwa wie ein Verkehrsleitsystem, das den Verkehr über eine alternative Route lenkt, wenn irgendwo ein Stau gemeldet wurde. Das Internet als Ganzes ist genau deswegen so stabil, weil es viele verschiedene Wege zwischen zwei Teilnehmern gibt und diese Wege von den Routern dynamisch gewählt werden. So kommt es auch dann nicht zu Ausfällen, wenn mal ein Router kaputt geht oder ein Kabel ausfällt.

Analogie

Routing funktioniert ungefähr so, wie wenn Sie während des Unterrichts eine Nachricht auf einem Zettel an einen Mitschüler schicken: Sie falten den Zettel und schreiben den Namen der Zielperson (=Ziel-IP) aussen drauf, dann geben Sie ihn an einen Mitschüler weiter, der neben Ihnen sitzt. So wird der Zettel von einem Platz (=MAC) zum nächsten, von einer Bank (=Subnetz) in die andere weitergegeben. Wichtig ist: Der Name auf dem Zettel ändert sich nicht, obwohl er von mehreren Personen (mit eigenen Namen/IPs) weitergegeben (=geroutet) wird. Zudem funktioniert das prinzipielle System auch mit einer anderen Sitzordnung, und selbst wenn einzelne Mitschüler unkooperativ sind, kann meist ein Weg zum Ziel gefunden werden.

Übrigens: Auch in Ihrem Computer ist natürlich schon eine Routing-Tabelle hinterlegt. Sie können diese in der Eingabeaufforderung mit dem Befehl netstat -r anzeigen lassen. (Tipp: Nicht daran rumbasteln…)

Funktionsweise des Internets verstehen

Wie Sie oben sehen, braucht es das Zusammenspiel vieler verschiedener Konzepte, um die flexible, robuste, weltumspannende Infrastruktur des Internets zu erklären – und das ist nicht ganz einfach. Gleichzeitig ist es problematisch – und in vielerlei Hinsicht beängstigend – , dass unser aller Leben in zunehmendem Masse von den Möglichkeiten und Auswirkungen dieses Systems beeinflusst wird, aber fast niemand versteht, wie das Internet eigentlich funktioniert. Um Ihnen ein solches Verständnis zu ermöglichen, wird dieser Kurs das Zusammenspiel der Konzepte auf drei verschiedene Arten begreifbar machen:

- Als interaktives Rollenspiel, bei dem Sie die Rollen der beteiligten Geräte übernehmen und versuchen werden, etwas simplifizierte aber funktionierende Netzwerke umzusetzen.

- Mithilfe eines Simulationsprogramms namens Filius, in dem sich verschiedenste Computernetzwerke konfigurieren und testen lassen, bis hin zur Installation von Software (Client, aber auch Server, z.B. Web-, DNS-, DHCP- oder Mailserver).

- Durch Erläuterungen anhand detaillierter Folien (sowie der obenstehenden Konzepte). Die Folien dienen zusätzlich dem Zweck, eine möglichst nachvollziehbare Ordnung in die Erarbeitung der vielen interagierenden Konzepte zu bringen.

Aufgabe

Mithilfe des Arbeitsblatts Subnetze.docx (pdf) können Sie Ihr Verständnis der Funktionsweise von IPs (=logische Adressen) in Zusammenhang mit Subnetzen bzw. Routing üben, sich funktionierende Systemeinstellungen überlegen und zugehörige Fachbegriffe repetieren (Lösungen am Ende).

Das Interactive IPs und Netzmasken soll Ihnen helfen, das Zusammenspiel von IPs und Netzmaske besser zu verstehen.

Aufgabe

Die Simulationssoftware Filius erlaubt Ihnen, in einem virtuellen Rahmen kleine und grössere Netzwerkumgebungen zusammenzustellen, zu konfigurieren und mit diversen Anwendungen und Diensten zu testen. Auf den Folien Vernetzung.pptx.pdf finden sich Anregungen für sinnvolle Aufgabenstellungen. (Aktualisiert und etwas ausführlicher: Vernetzung22.pptx.pdf)

Wer sich vertiefend mit der Simulationssoftware Filius beschäftigen möchte, findet in den zugehörigen Begleitmaterialien Anleitungen und Hinweise zu komplexeren Netzwerken und Installationen.

Hier finden Sie eine Installationsanleitung für Mac-User: Anleitung_Filius_Mac-OS.pdf.

Im Interactive TCP/IP Visualisierung wird ein typischer Webseitenaufruf Schritt-für-Schritt durchgespielt.